Instalar Postfix, Dovecot y Squirrelmail.

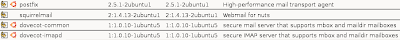

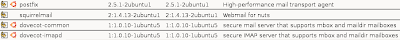

Para que Squirrelmail funcione correctamente, necesitamos instalar un servidor IMAP, aquí usaremos Dovecot. También instalaremos Postfix para enviar los correos. Instalaremos los siguientes paquetes desde el Synaptic:

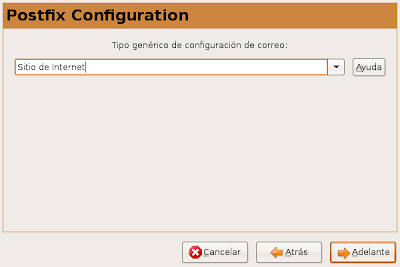

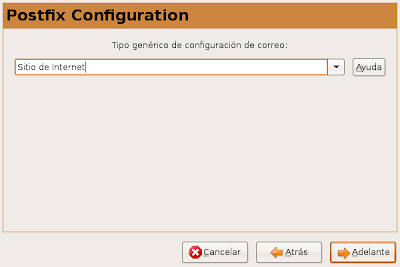

Cuando le demos a aplicar los cambios, aparecerá un menú en el que tendremos que elegir el tipo de correo que queremos utilizar:

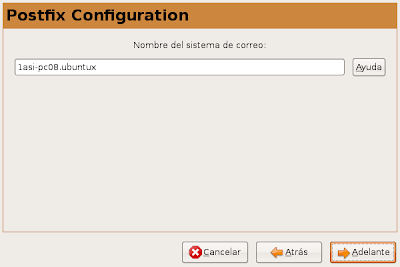

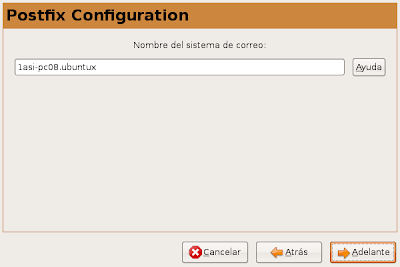

Después habrá que introducir el nombre del sistema de correo:

Configurar Squirrelmail para acceder desde el navegador.

Configurar Squirrelmail para acceder desde el navegador.

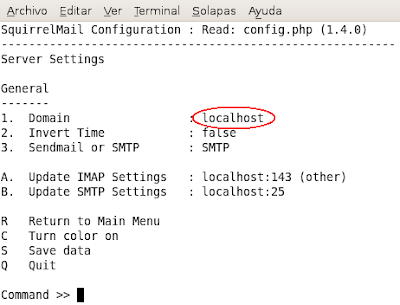

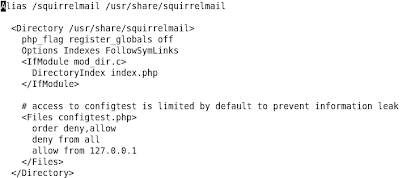

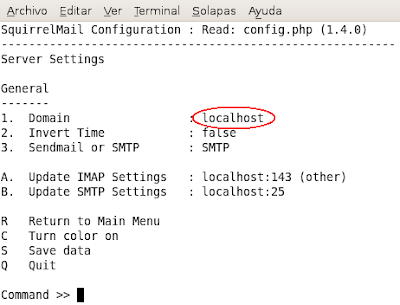

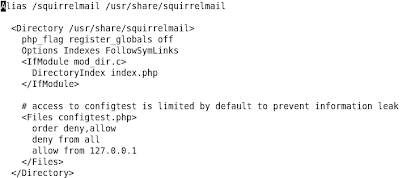

Para que podamos acceder desde el navegador a Squirrelmail, tenemos que cambiar algunas cosas en los archivos de configuración de Squirrelmail y Apache. Empecemos con Squirrelmail. Para abrir el archivo de configuración de Squirrelmail, ponemos en un terminal

sudo squirrelmail-configure

En el menú que aparecerá escribiremos "2" para entrar en las opciones de servidor. Una vez aquí, cambiaremos el nombre del dominio por "localhost":

Guardamos la nueva configuración escribiendo "S" y salimos del archivo de configuración con "Q".

Ahora vamos a configurar la parte del Apache. Editaremos el siguiente archivo:

sudo nano /etc/apache2/httpd.conf

Este archivo aparece vacío por defecto. Si hemos hecho alguna otra configuración en este archivo, escribiremos el texto que aparece a continuación al final, si no tenemos nada, simplemente lo escribimos.

Una vez escrito, guardamos los cambios, salimos del archivo de configuración y reiniciamos el Apache con

sudo /etc/init.d/apache2 restart

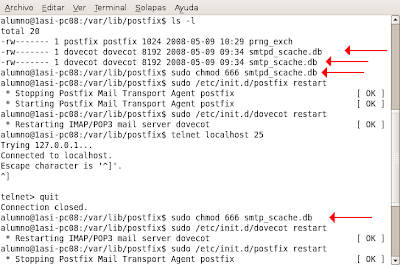

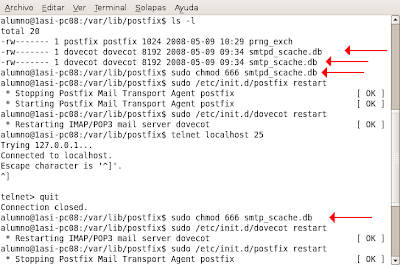

También hay que dar permisos de lectura y escritura a los archivos de la caché. Los daremos con los comandos

sudo chmod 666 /var/lib/postfix/smtpd_cache.db

sudo chmod 666 /var/lib/postfix/smtp_cache.db

sudo /etc/init.d/postfix restart

sudo /etc/init.d/dovecot restart

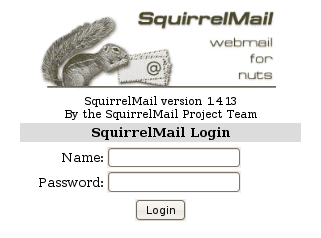

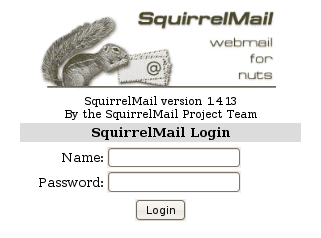

Para entrar en el servidor de correo, escribimos en el navegador la dirección "

http://localhost/squirrelmail":

Escribimos el nombre de usuario y la contraseña (los logins son los de las cuentas que haya en el equipo).

Enviar un correo local.Para traer la interfaz de escribir correo, hacemos clic en "Compose":

En el campo "To" escribiremos el nombre del usuario al que enviaremos el correo, en "Subject" damos un título al correo, en el campo grande de la parte inferior escribimos nuestro mensaje, y con la opción "Attach" agregamos un objeto añadido de un máximo de 2MB.

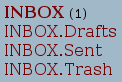

Cuando enviemos el mensaje y logueemos con la cuenta de destino, habremos recibido el correo:

Ver los logs.

Ver los logs.

Para ver los logs desde el terminal sólo hay que escribir

sudo gedit /var/log/mail.err

sudo gedit /var/log/mail.info

sudo gedit /var/log/mail.log

sudo gedit /var/log/mail.warn

Con este comando habremos iniciado el firewall esta vez y siempre que iniciemos el ordenador.

Con este comando habremos iniciado el firewall esta vez y siempre que iniciemos el ordenador.